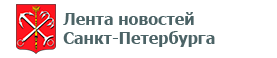

ЧТО ТАКОЕ «БЭКДОР»

Часть 2.

3. Встроенный бэкдор в ПО или устройстве

- Осознанно оставленный разработчиком или производителем:

- «служебная» учётная запись;

- тестовый пароль;

- скрытая функция удалённого администрирования.

- Может использоваться:

- легально (для техподдержки, отладки — если согласовано и документировано),

- нелегально (если это скрыто от заказчика и создаёт риск несанкционированного доступа).

4. Бэкдор как следствие взлома

- После успешного взлома злоумышленник:

- устанавливает бэкдор, чтобы сохранять доступ;

- даже если пароль сменили и уязвимость закрыли, он всё ещё может зайти через этот «чёрный ход».

Подпишись на Ленинградский cyber - страж

Предупрежден- вооружен!